にほんブログ村

| 目次 |

|---|

はじめに

筆者は、情報処理安全確保支援士の資格を保有していますが、この資格は知識や倫理や法的な事項など、情報セキュリティの監査や管理に向いていると個人的には感じています。

ですので、やはりもっと情報セキュリティについて実践的な技術力を向上させたいと思い、Kali Linuxというペネトレーションテストを目的としたツール群を備えるディストリビューションに行きつきました。

こういうわけでこれからしばらくの間、Kali Linuxについて筆者自身の情報セキュリティの学習も含めて執筆していこうと思います。

Kali Linuxとは

Kali Linuxとは、Wikipediaでは、ペネトレーションテストを目的としてDebianベースのディストリビューションである、と記載されています。(https://ja.wikipedia.org/wiki/Kali_Linux)

Wikipediaのページは、2021年2月時点では、あまり多くの説明がないので、別途以下に補足します。

Kali Linux(https://www.kali.org/)は、「OFFENSIVE SECURITY(R)(https://www.offensive-security.com/)」という企業によって維持されているオープンソースプロジェクト(https://gitlab.com/kalilinux)です。

さすがに企業で維持管理されているだけあって、ドキュメントやコミュニティなど非常に充実していると感じます。

Kali Linuxは、ペネトレーションテスト、即ち、Webアプリケーションやソフトウェアなどのシステムに対して実際にハッキング攻撃をすることで、システムのセキュリティ上の問題を確かめることを目的としてます。

つまり、実際に他のサイトへ攻撃を仕掛けることさえ可能なツールを備えているため、間違った使い方をしてはならないディストリビューションといってもよいと思います。

Kali Linuxのツールリスト

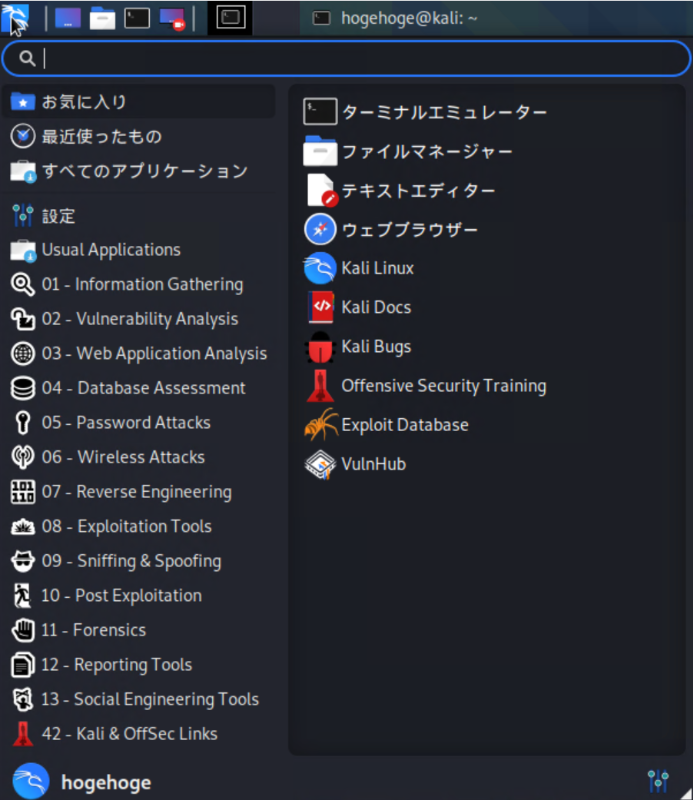

Kali Linuxは、インストールすると下図のメニューにあるように、目的毎に使用できるツールがまとめられています。

これにより、情報収集/前処理(偵察やスキャニングや列挙・分析など)や攻撃(アクセス権の取得や権限の昇格など)、そして後処理(アクセス手段の維持や痕跡の消去)など、ハッキングの全行程を行うことができます。

その他にもソーシャルエンジニアリングツールやレポートツールなどもあり、全部で165程のツールがメニュー上に配置されています。

以下の項目が、デフォルトでインストールされるツールのメニューです。インストール時の選択で、「Large」を選択すると、もっと多くのツールがインストールされると思います。

各ツールの説明は、ツール一覧(https://tools.kali.org/tools-listing)から参照することができるので、ここでは詳細な説明は割愛します。

以下は、上図のリストを展開したものです。(参考までに、ツールの多さを見てみてください)

なお、一部のツールは同じものが複数個所に配置されています。

- 01-Information Gathering

- DNS Analysis

- dnsenum

- dnsrecon

- fierce

- IDS/IPS Identification

- lbd

- wafw00f

- Live Host Identification

- arping

- fping

- hping3

- masscan

- thcping6

- Network & Post Scanners

- masscan

- nmap

- OSINT Analysis

- maltego

- spiderfoot

- spiderfoot-cli

- theharvester

- Route Analysis

- netdiscover

- netmask

- SMB Analysis

- enum4linux

- nbtscan

- smbmap

- SMTP Analysis

- swaks

- SNMP Analysis

- onessixtyone

- snmp-check

- SSL Analysis

- ssldump

- sslh

- sslscan

- sslyze

- dmitry

- ike-scan

- legion

- maltego

- netdiscover

- nmap

- recon-nq

- DNS Analysis

- 02-Vulnerability Analysis

- Fuzzing Tools

- spike-generic_chunked

- spike-generic_listen_tcp

- spike-generic_send_tcp

- spike-generic_send_udp

- VoIP Tools

- voiphopper

- legion

- nikto

- nmap

- unix-privesc-check

- Fuzzing Tools

- 03-Web Application Analysis

- CMS & Framework Identification

- wpscan

- Web Application Proxies

- burpsuite

- Web Crawlers & Directory Bruteforce

- cutycapt

- dirb

- dirbuster

- wfuzz

- Web Vulnerability Scanners

- cadaver

- davtest

- nikto

- skipfish

- wapiti

- whatweb

- wpscan

- burpsuite

- commix

- skipfish

- sqlmap

- wpscan

- ZAP

- CMS & Framework Identification

- 04-Database Assessment

- SQLite database brouser

- sqlmap

- SQLite database brouser

- 05-Password Attacks

- Offline Attacks

- chntpw

- hash-identifier

- hashcat

- hashid

- ophcrack-cli

- samdump2

- Online Attacks

- hydra

- hydra-gtk

- onesixtyone

- patator

- thc-pptp-bruter

- Passing the Hash tools

- mimikatz

- pth-curl

- pth-net

- pth-rpcclient

- pth-smbclient

- pth-smbget

- pth-sqsh

- pth-winexe

- pth-wmic

- pth-wmis

- pth-xfreerdp

- smbmap

- Password Profiling & Wordlists

- cewl

- crunch

- rsmangler

- wordlists

- cewl

- crunch

- hashcat

- john

- medusa

- ncrack

- ophcrack

- wordlists

- Offline Attacks

- 06-Wireless Attacks

- 802.11 Wireless Tools

- bully

- fern wifi cracker

- Bluetooth Tools

- spooftooph

- aircrack-ng

- fern wifi cracker

- kismet

- pixiewps

- reaver

- wifite

- 802.11 Wireless Tools

- 07-Reverse Engineering

- clang

- clang++

- NASM shell

- radare2

- 08-Exploitation Tools

- metasploit framework

- msf payload creator

- searchsploit

- social engineering toolkit

- sqlmap

- 09-Sniffing & Spoofing

- Network Sniffers

- dnschef

- netsniff-ng

- Spoofing and MITM

- dnschef

- rebind

- sslsplit

- tcpreplay

- ettercap-graphical

- macchanger

- mitmproxy

- netsniff-ng

- responder

- wireshark

- Network Sniffers

- 10-Post Exploitation

- OS Backdoors

- dbd

- powersploit

- sbd

- Tunneling & Exfiltration

- dbd

- dns2tcpc

- dns2tcpd

- exe2hex

- iodine

- miredo

- proxychains4

- proxytunnel

- ptunnel

- pwnat

- sslh

- stunnel4

- udptunnel

- Web Backdoors

- laudanum

- weevely

- exe2hex

- mimikatz

- powersploit

- proxychains4

- weevely

- OS Backdoors

- 11-Forensics

- Forensic Carving Tools

- magicrescure

- scalpet

- scrounge-ntfs

- Forensic Imaging Tools

- guymager

- PDF Forensics Tools

- pdf-parser

- pdfid

- Sleuth Kit Suite

- autospy

- blkcalc

- blkcat

- blkls

- blkstat

- ffind

- fls

- fsstat

- hfind

- icat-sleuthkit

- ifind

- ils-sleuthkit

- img_cat

- img_stat

- istat

- jcat

- jls

- mactime-sleuthkit

- mmcat

- mmls

- mmstat

- sigfind

- sorter

- srch_strings

- tsk_comparedir

- tsk_gettimes

- tsk_lauddb

- tsk_recover

- autospy

- binwalk

- bulk_extractor

- hashdeep

- Forensic Carving Tools

- 12-Reporting Tools

- cutycapt

- faraday IDE start

- faraday IDE stop

- maltego

- pipal

- recordmydesktop

- 13-Social Engineering Tools

- maltego

- msf payload creator

- social engineering toolkit

- 42-Kali & OfffSecLinks

- Exploit Database

- Kali Bugs

- Kali Docs

- Kali Forums

- Kali Linux

- Kali Tools

- Kali Training

- NetHunter

- Offensive Security Training

- VulnHub

- 設定

- 設定マネージャー

- Bluetoothアダプタ

- Bluetoothマネージャー

- LightDM GTK+Greeterの設定

- Qt5 Settings

- アクセシビリティ

- ウィンドウマネージャー

- ウィンドウマネージャー(詳細)

- カラープロファイル

- キーボード

- クリップボードマネージャー設定

- セッションと起動

- ディスプレイ

- デスクトップ

- デフォルトアプリケーション

- パネル

- ファイルマネージャー設定

- マウスとタッチパッド

- リムーバブルドライブとメディア

- ワークスペース

- 外観

- 高度なネットワーク設定

- 設定エディター

- 通知

- 電源管理

「設定」配下のツールは、Kali LinuxのOS本体の各種の設定ツールです。

これだけ沢山のツールを使いこなせば、良くも悪くもある程度のハッキングができてしまうと思います。

まとめ

今回は、Kali Linuxの概要を紹介しました。

これらの様々なツールは、ソフトウェア開発やシステム開発のツールとしても使用できるため、こういったツールを如何に使っていくかを今後も考えていきたいと思います。

次回は、Kali Linux 2020.4のインストール手順概要を紹介します。